آسیبپذیری بیش از ٨٧٠٠٠ دستگاه FortiOS در برابر حملات اجرای کد از راه دور

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک آسیبپذیری امنیتی حیاتی که بیش از ٨٧٠٠٠ دستگاه FortiOS را تحت تاثیر قرار میدهد کشف شده است که این دستگاهها را در معرض حملات اجرای کد از راه دور (RCE) قرار میدهد.

این نقص که با شناسه CVE-2024-23113 شناخته میشود، چندین نسخه از FortiOS، FortiProxy، FortiPAM و FortiWeb را تحت تاثیر قرار میدهد.

این آسیبپذیری از استفاده از استرینگ فرمت کنترلشده خارجی در FortiOS fgfmd daemon ناشی میشود که به مهاجمان راه دور تایید نشده اجازه میدهد تا کد یا دستورات دلخواه را از طریق درخواستهای ساختهشده خاص اجرا کنند.

به این نقص مهم امتیاز CVSS 9.8 از 10 داده شده است که نشاندهنده ماهیت شدید و بحرانی آن است.

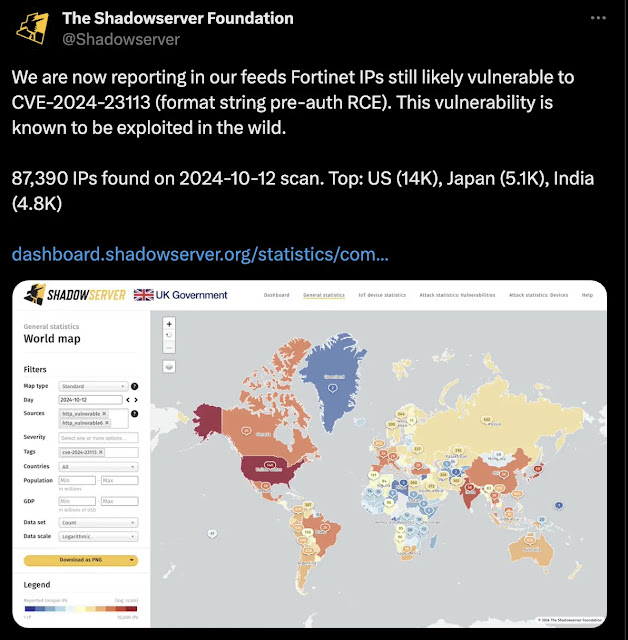

طبق اسکنهای Shadowserver، تقریبا 87390 آدرس IP مرتبط با دستگاههای بالقوه آسیبپذیر Fortinet شناسایی شدهاند. ایالات متحده با 14000 دستگاه آسیب دیده پیشتاز است و پس از آن ژاپن (5100) و هند (4800 دستگاه) قرار دارند؛ همچنین ایران نیز از این قاعده مستثنی نیست.

این آسیبپذیری بر نسخههای 7.0 تا 7.4.2 FortiOS و همچنین نسخههای مختلف FortiPAM، FortiProxy و FortiWeb تاثیر میگذارد. Fortinet پچهایی را برای محصولات آسیبدیده منتشر نموده و اکیدا به کاربران توصیه میکند تجهیزات خود را به آخرین نسخههای امن ارتقا دهند.

• FortiOS 7.4: از 7.4.0 تا 7.4.2 - ارتقاء به 7.4.3 یا بالاتر

• FortiOS 7.2: از 7.2.0 تا 7.2.6 - ارتقاء به 7.2.7 یا بالاتر

• FortiOS 7.0: از 7.0.0 تا 7.0.13 - ارتقاء به 7.0.14 یا بالاتر

• FortiPAM 1.2: همه نسخهها - به نسخه اصلاح شده رجوع کنید

• FortiPAM 1.1: همه نسخهها - به نسخه اصلاح شده رجوع کنید

• FortiPAM 1.0: همه نسخهها - به نسخه اصلاح شده رجوع کنید

• FortiProxy 7.4: از 7.4.0 تا 7.4.2 – ارتقاء به 7.4.3 یا بالاتر

• FortiProxy 7.2: از 7.2.0 تا 7.2.8 - ارتقاء به 7.2.9 یا بالاتر

• FortiProxy 7.0: از 7.0.0 تا 7.0.15 – ارتقاء به 7.0.16 یا بالاتر

• FortiWeb 7.4: از 7.4.0 تا 7.4.2 – ارتقاء به 7.4.3 یا بالاتر

به عنوان یک راهحل موقت، Fortinet توصیه میکند که دسترسی fgfm را برای هر اینترفیس حذف کنید. بااینحال، این ممکن است از پیداکردن FortiGate توسط FortiManager جلوگیری کند.

بهرهبرداری در فضای سایبری

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) CVE-2024-23113 را با استناد به شواهدی مبنی بر بهرهبرداری فعال در فضای سایبری، این آسیبپذیری را به لیست بلندبالای آسیبپذیریهای شناخته شده مورد بهرهبرداری خود اضافه کرده است.

این توسعه باعث شد CISA به آژانسهای فدرال دستور دهد تا دستگاههای FortiOS خود را ظرف سه هفته، تا 30 اکتبر اصلاح و رفع مشکل کنند.

باتوجهبه استفاده گسترده از محصولات Fortinet در شبکههای سازمانی و دولتی، این آسیبپذیری خطر قابلتوجهی را برای سازمانها در سراسر جهان به همراه دارد. کارشناسان امنیتی خواستار اقدام فوری برای کاهش سطح تهدیدات سایبری هستند:

1. دستگاههای آسیب دیده را به آخرین نسخههای پچ شده ارتقا دهید.

2. اگر پچ فوری امکانپذیر نیست، راهحلهای توصیه شده را اجرا کنید.

3. سیستمها را برای هرگونه نشانهای از دسترسی غیرمجاز یا فعالیت مشکوک نظارت و بررسی کنید.

4.یک ممیزی امنیتی کامل از زیرساخت شبکه انجام دهید.

از آنجایی که عوامل تهدید به هدف قرار دادن آسیبپذیریهای شناخته شده ادامه میدهند، اقدام سریع برای محافظت از زیرساختهای حیاتی و دادههای حساس در برابر خطرات احتمالی بسیار مهم است.

برچسب ها: CVE-2024-23113, FortiManager, FortiWeb, FortiPAM, fgfmd, FortiOS fgfmd daemon, FortiProxy, فورتینت, اجرای کد از راه دور, FortiGate, پچ, RCE, FortiOS, Patch, cybersecurity, Remote Code Execution, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news