خطر حمله RCE به میلیونها دستگاه با آسیبپذیریهای بحرانی OpenVPN

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان مایکروسافت اخیرا چندین آسیبپذیری با شدت متوسط و به بالا را در OpenVPN که یک نرمافزار متنباز VPN پرکاربرد است را کشف کردهاند.

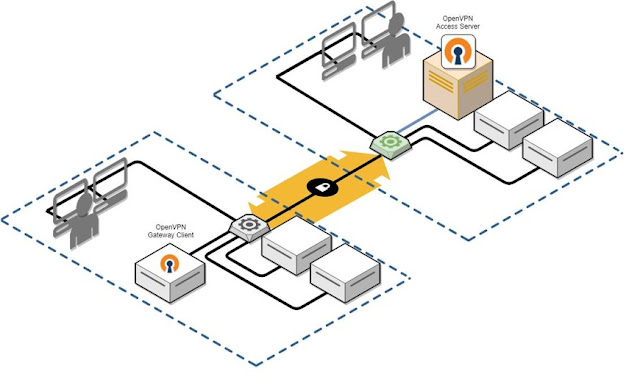

نرمافزار OpenVPN توسط هزاران شرکت در صنایع مختلف، ازجمله فناوری اطلاعات، خدمات مالی، مخابرات و نرمافزارهای کامپیوتری، بر روی پلتفرمهای اصلی مانند Windows، iOS، macOS، Android و BSD استفاده میشود.

این آسیبپذیریها میتوانند برای دستیابی به اجرای کد از راه دور (RCE) و افزایش اختیار محلی (LPE) مورد سواستفاده قرار گیرند، که میتواند به مهاجمان اجازه دهد کنترل کامل دستگاههای هدف را به دست آورند. این امر خطر نقض دادهها، به خطر افتادن سیستم و دسترسی غیرمجاز به اطلاعات حساس را به همراه دارد.

آسیبپذیریها در معماری سمت سرویس گیرنده OpenVPN، به ویژه در مکانیسم ارتباطی بین فرآیند openvpn[.]exe و سرویس openvpnserv[.]exe شناسایی شدند. نسخههای آسیبدیده شامل همه نسخههای قبل از OpenVPN 2.6.10 و 2.5.10 هستند.

آسیبپذیریهای کلیدی عبارتند از:

• آسیبپذیری CVE-2024-27459: یک آسیبپذیری سرریز استک در openvpnserv که میتواند منجر به حمله denial-of-service (DoS) و LPE در سیستمهای ویندوز شود.

• آسیبپذیری CVE-2024-24974: آسیبپذیری دسترسی غیرمجاز که امکان تعامل از راه دور با پایپ نامگذاری شده \\openvpn\\ در ویندوز را فراهم میکند.

• آسیبپذیری CVE-2024-27903: نقصی در مکانیسم پلاگین که میتواند منجر به RCE در ویندوز و LPE و دستکاری دادهها در Android، iOS، macOS و BSD شود.

• آسیبپذیری CVE-2024-1305: یک آسیبپذیری سرریز حافظه در درایور TAP ویندوز که باعث حملات DoS میشود.

بهرهبرداری از این آسیبپذیریها مستلزم احراز هویت کاربر و درک عمیق از عملکرد داخلی OpenVPN است. مهاجمان میتوانند این آسیبپذیریها را برای اجرای یک زنجیره حمله، به RCE و LPE به کار ببندند، و در نتیجه کنترل کامل بر اندپوینت هدف را به دست آورند. این کار میتواند منجر به نقض دادهها، به خطر افتادن سیستم و دسترسی غیرمجاز به اطلاعات حساس شود.

مایکروسافت این آسیبپذیریها را در مارس 2024 از طریق افشای آسیبپذیری هماهنگ به OpenVPN گزارش کرد. OpenVPN از آن زمان پچهایی را برای رفع این مشکلات منتشر کرده است. از کاربران اکیدا خواسته میشود تا برای کاهش خطرات احتمالی، به آخرین نسخهها، 2.6.10 یا 2.5.10 بروزرسانی کنند. توصیههای دیگر عبارتند از:

• جداسازی کلاینتهای OpenVPN از اینترنت و کاربران غیرمجاز.

• اجرای اقدامات احراز هویت قوی و کاهش تعداد کاربران با سطح دسترسی write.

• نظارت مستمر برای فعالیتهای غیرعادی و اطمینان از به روز بودن اقدامات امنیتی اندپوینت.

برای کاهش این خطرات، از کاربران OpenVPN اکیدا خواسته میشود که فورا به آخرین نسخه (2.6.10 یا 2.5.10) نرمافزار خود را بروزرسانی کنند.

با اطمینان از به روز بودن نسخه نصب شده OpenVPN خود، میتوانید از سیستم خود در برابر آسیبپذیریها محافظت کنید و از آخرین پیشرفتها و ویژگیهای امنیتی آن نیز بهرهمند شوید.

برچسب ها: افزایش اختیار محلی, openvpnserv, BSD, Local Privilege Escalation, LPE, OpenVPN, اجرای کد از راه دور, RCE, DoS, macOS, iOS, cybersecurity, آسیبپذیری, windows, Remote Code Execution, Vulnerability, Android , VPN, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news