آلودگی جهانی میلیونها تلویزیون آندرویدی به بات نت بدافزار Vo1d

اخبار داغ فناوری اطلاعات و امنیت شبکه

نفوذ نوع جدیدی از بات نت بدافزار Vo1d به 1,590,299 دستگاه تلویزیونی آندرویدی آلوده در ٢٢٦ کشور گسترش یافته و دستگاهها را بهعنوان بخشی از شبکههای سرور پراکسی ناشناس بهکار میگیرد.

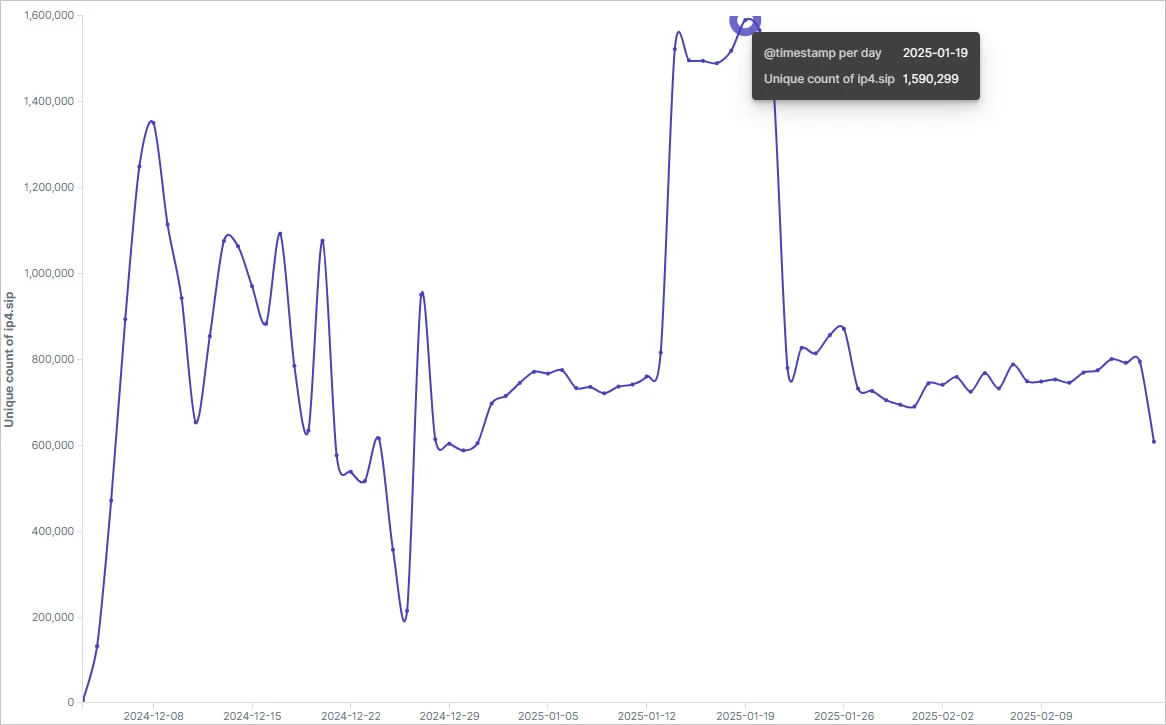

این بر اساس تحقیقات Xlab است که از نوامبر گذشته کمپین جدید را دنبال نموده و گزارش میدهد که باتنت در ١٤ ژانویه ٢٠٢۵ به اوج فعالیت خود رسیده و در حال حاضر ٨٠٠٠٠٠ بات فعال دارد.

در سپتامبر ٢٠٢٤، محققان آنتی ویروس دکتر وب ١/٣ میلیون دستگاه را در ٢٠٠ کشور پیدا کردند که توسط بدافزار Vo1d از طریق یک ناقل آلودگی ناشناخته، در معرض خطر قرارگرفته بودند.

گزارش اخیر XLab نشان میدهد که نسخه جدید باتنت Vo1d، بدون درنظرگرفتن نفوذها و چالشهای قبلی، به فعالیتهای خود در مقیاس بزرگتر ادامه میدهد.

علاوه بر این، محققان تاکید میکنند که باتنت با رمزگذاری پیشرفته (RSA + XXTEA سفارشی)، زیرساختهای انعطافپذیر مبتنی بر DGA و قابلیتهای مخفیسازی پیشرفته تکامل یافته است.

حجم عظیمی از بات نت

باتنت Vo1d یکی از بزرگترین باتنتهایی است که در سالهای اخیر دیده شده و از Bigpanzi، عملیات اصلی Mirai، و باتنتی که مسئول یک حمله DDoS با سرعت ۵/٦ ترابایت در ثانیه بود که در سال گذشته توسط Cloudflare انجام شده بود، پیشی گرفته است.

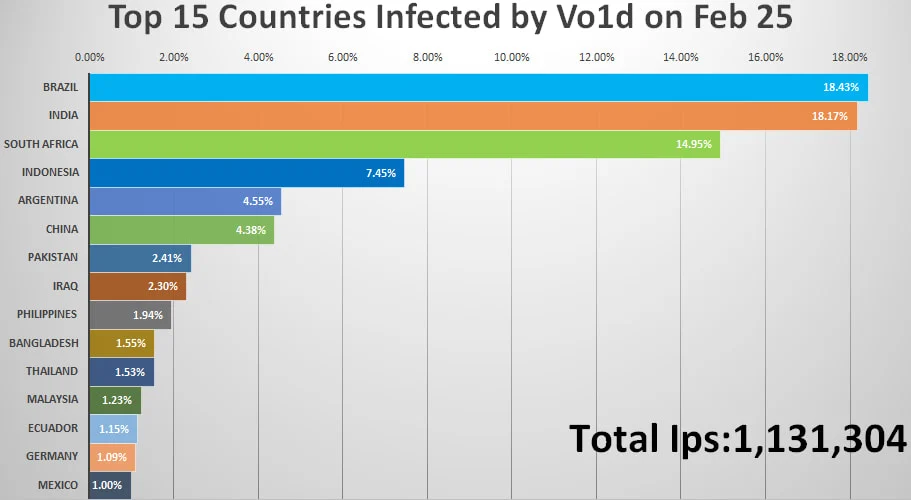

از فوریه ٢٠٢۵، تقریبا ٢۵ درصد از آلودگیها بر کاربران برزیلی تاثیر میگذارد و پسازآن دستگاهها در آفریقای جنوبی (١٣/٦٪)، اندونزی (١٠/۵٪)، آرژانتین (۵/٣٪)، تایلند (٣/٤٪) و چین (٣/١٪) قرار دارند.

محققان گزارش میدهند که بات نت افزایش آلودگی قابلتوجهی داشته است، مانند افزایش از ٣٩٠٠ به ٢١٧٠٠٠ بات در هند در عرض تنها سه روز.

بزرگترین نوسانات نشان میدهد که اپراتورهای باتنت ممکن است دستگاههایی را بهعنوان سرورهای پروکسی «اجاره» کنند، که معمولا برای انجام فعالیتهای غیرقانونی بیشتر یا باتینگ (botting) استفاده میشوند.

این گزارش میافزاید: «ما حدس میزنیم که پدیده "افزایش سریع بهدنبال کاهش شدید" را میتوان به اجاره دادن زیرساخت بات نت در مناطق خاص به گروههای دیگر Vo1d نسبت داد»

فاز لیزینگ:

در شروع لیزینگ، باتها از شبکه Vo1d اصلی منحرف میشوند تا به عملیات لیزینگ خدمات ارائه دهند. این انحراف باعث کاهش ناگهانی تعداد آلودگی Vo1d میشود زیرا باتها به طور موقت از مخزن فعال آن حذف میشوند.

فاز برگشت:

پس از پایان دوره لیزینگ، باتها دوباره به شبکه Vo1d میپیوندند. این ادغام مجدد منجر به افزایش سریع تعداد آلودگیها میشود زیرا باتها دوباره تحت کنترل Vo1d فعال میشوند.

این مکانیسم چرخهای "لیزینگ و بازگشت" میتواند نوسانات مشاهده شده در مقیاس Vo1d را در مقاطع زمانی خاص توضیح دهد.

ایکسلب میگوید که مقیاس زیرساخت command-and-control (C2) نیز چشمگیر است زیرا این عملیات که از ٣٢ الگوریتم تولید دامنه (DGA) برای تولید بیش از ٢١٠٠٠ دامنه C2 استفاده میکند.

ارتباطات C2 توسط یک کلید RSA ٢٠٤٨ بیتی محافظت میشود، بنابراین حتی اگر محققین یک دامنه C2 را شناسایی و ثبت کنند، نمیتوانند دستوراتی را برای باتها صادر کنند.

قابلیتهای Vo1d

بات نت Vo1d یک ابزار جرایم سایبری چند منظوره است که دستگاههای در معرض خطر را به سرورهای پروکسی تبدیل میکند تا عملیات غیرقانونی را تسهیل کند.

دستگاههای آلوده، ترافیک مخرب را برای مجرمان سایبری مخابره میکنند، منشا فعالیت آنها را پنهان میکنند و با ترافیک شبکههای خصوصی ترکیب میشوند. این موارد همچنین به عوامل تهدید کمک میکند تا محدودیتهای منطقهای، فیلتر امنیتی و سایر حفاظتها را دور بزنند.

یکی دیگر از عملکردهای Vo1d، کلاهبرداری تبلیغاتی و جعل کردن تعاملات کاربر با شبیهسازی کلیک بر روی تبلیغات یا بازدیدها در پلتفرمهای ویدیویی برای ایجاد درآمد برای تبلیغکنندگان متقلب است.

این بدافزار دارای پلاگینهای خاصی است که تعاملات تبلیغاتی را خودکار میکند و رفتار مرورگر انسانمانند را شبیهسازی میکند، و همچنین Mzmess SDK، که وظایف کلاهبرداری را بین باتهای مختلف توزیع میکند.

باتوجهبه اینکه زنجیره آلودگی ناشناخته باقی مانده است، توصیه میشود که کاربران Android TV از یک رویکرد امنیتی جامع برای کاهش تهدید Vo1d پیروی کنند.

اولین قدم خرید دستگاهها از فروشندگان معتبر و تامینکنندگان قابل اعتماد است تا احتمال وجود بدافزار از پیش بارگذاری شده از کارخانه یا در حین حملونقل به حداقل برسد.

ثانیا، نصب فریمور و بروزرسانیهای امنیتی که شکافهایی را که ممکن است برای آلودگیهای از راه دور استفاده شوند را مسدود کنند، بسیار مهم است.

ثالثا، کاربران باید از دانلود برنامههای خارج از Google Play یا ایمیج فریمور شخص ثالث که نوید عملکرد طولانیتر و «آزادتر» را میدهند، خودداری کنند.

دستگاههای Android TV در صورت عدم نیاز باید ویژگیهای دسترسی از راه دور را غیرفعال کنند، درحالیکه آفلاین کردن آنها در صورت عدم استفاده نیز یک استراتژی موثر است.

درنهایت، دستگاههای اینترنت اشیا باید از دستگاههای ارزشمندی که دادههای حساس را در سطح شبکه نگهداری میکنند، جدا شوند.

یک سخنگوی Google نظر زیر را برایبرای خبرگزاریها ارسال کرده است: «این دستگاههای بینام تجاری که آلوده شدهاند، دستگاههای Android دارای تاییدیه Play Protect نیستند. اگر دستگاهی دارای گواهی «سپر ایمنی Play» نباشد، Google سابقهای از نتایج تست امنیت و سازگاری ندارد. دستگاههای Android دارای مجوز Play Protect تحت آزمایشهای گسترده قرار میگیرند تا کیفیت و ایمنی کاربر تضمین شود. برای کمک به شما در تایید اینکه آیا دستگاهی با سیستم عامل Android TV و دارای گواهینامه Play Protect ساخته شده است یا خیر، وبسایت Android TV ما بهروزترین لیست همکاران را ارائه میدهد. همچنین میتوانید این مراحل را انجام دهید تا بررسی کنید آیا دستگاه شما دارای تاییدیه Play Protect است یا خیر».

برچسب ها: Mzmess SDK, Leasing, باتینگ, botting, Bigpanzi, XXTEA, Android TV, تلویزیون آندرویدی, Vo1d, سرور پراکسی, Proxy Server, آندروید, Cybercriminal, Bot, Mirai, cybersecurity, Google Play, malware, Android , جاسوسی سایبری, بات نت, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news