افشای اطلاعات کاربران غولهای فناوری با استفاده از TLS در سرویسهای DDNS

اخبار داغ فناوری اطلاعات و امنیت شبکه

استفاده از سرویسهای DNS پویا (DDNS) تعبیهشده در دستگاهها میتواند به طور بالقوه دادهها و دستگاهها را در معرض حملات قرار دهد.

استفاده از سرویسهای Dynamic DNS (DDNS) تعبیهشده در دستگاهها، مانند خدمات ارائهشده توسط تامینکنندگانی مانند Fortinet یا QNAP، پیامدهای امنیت سایبری را به همراه دارد و قابلیت کشف دستگاههای کاربرات توسط مهاجمان را افزایش میدهد.

توصیه ایمنی در مورد تاثیرات امنیتی مربوط به استفاده از TLS در سرویسهای اختصاصی Dynamic DNS (DDNS) تامینکنندگان منتشر شده که در ادامه آمده است.

سناریوی تهدید

دنیایی ایدهآل را برای یک مهاجم تصور کنید؛ جایی که آنها میتوانند دقیقا دستگاههای متعلق بهکاربران یک تامینکننده خاص را که همه با استفاده از محصولی که به طور بالقوه مملو از آسیبپذیریهای شناخته شده یا اکپسلویتهای روز صفر است، شناسایی کنند.

در این توصیه امنیتی، هدف این است که بررسی شود که چگونه پیادهسازی یک ترکیب فناوری امنیتی خاص (TLS و DDNS) بر امنیت کلی تاثیر منفی میگذارد و به طور ناخواسته فرصتهایی را برای مهاجمان ایجاد میکند تا از نقاط ضعف در مقیاس وسیع سواستفاده کنند.

مقدمهای بر TLS و لاگ Certificate Transparency

ایمنسازی ارتباطات اینترنتی برای حفظ محرمانگی و یکپارچگی اطلاعات در حال انتقال بسیار مهم است. این امر معمولا از طریق ترکیبی از زیرساخت کلید عمومی (با استفاده از سرتیفیکیتهای X.509) و اتصالات رمزگذاری شده و تایید شده (TLS و پیشفرض آن، SSL) بهدست میآید.

شفافیت سرتیفیکیت یا CT، مکانیزمی است که برای اطمینان از شفافیت در صدور سرتیفیکیتها، با هدف اصلی شناسایی صادرکنندگان سرتیفیکیت مخرب (CAs) و صدور سرتیفیکیتهای تقلبی طراحی شده است. گزارش شفافیت سرتیفیکیت یک رکورد عمومی و غیرقابل تغییر از همه سرتیفیکیتهای صادر شده است.

فرآیند ثبت شفافیت سرتیفیکیت را میتوان در مراحل زیر خلاصه کرد:

• درخواست سرتیفیکیت SSL: یک وبسایت یک سرتیفیکیت SSL از یک مرجع صدور سرتیفیکیت (CA) درخواست میکند.

• صدور سرتیفیکیت SSL: CA یک سرتیفیکیت SSL صادر میکند.

• ورود به لاگ شفافیت سرتیفیکیت: سرتیفیکیت صادر شده به همراه سایر اطلاعات مرتبط مانند نام دامنه، تاریخ و زمان صدور و سایر جزئیات در لاگ شفافیت سرتیفیکیت ثبت میشود.

اگرچه لاگ شفافیت سرتیفیکیت برای بهبود امنیت و شفافیت طراحی شده است، اما ماهیت عمومی آن منجر به خطرات افشای اطلاعات شناخته شده میشود. مهاجمان از لاگ شفافیت سرتیفیکیت برای شناسایی زیر دامنهها (FQDN) سواستفاده میکنند تا سطح حمله یک هدف را ترسیم کرده و در نتیجه از آسیبپذیریها سواستفاده کنند.

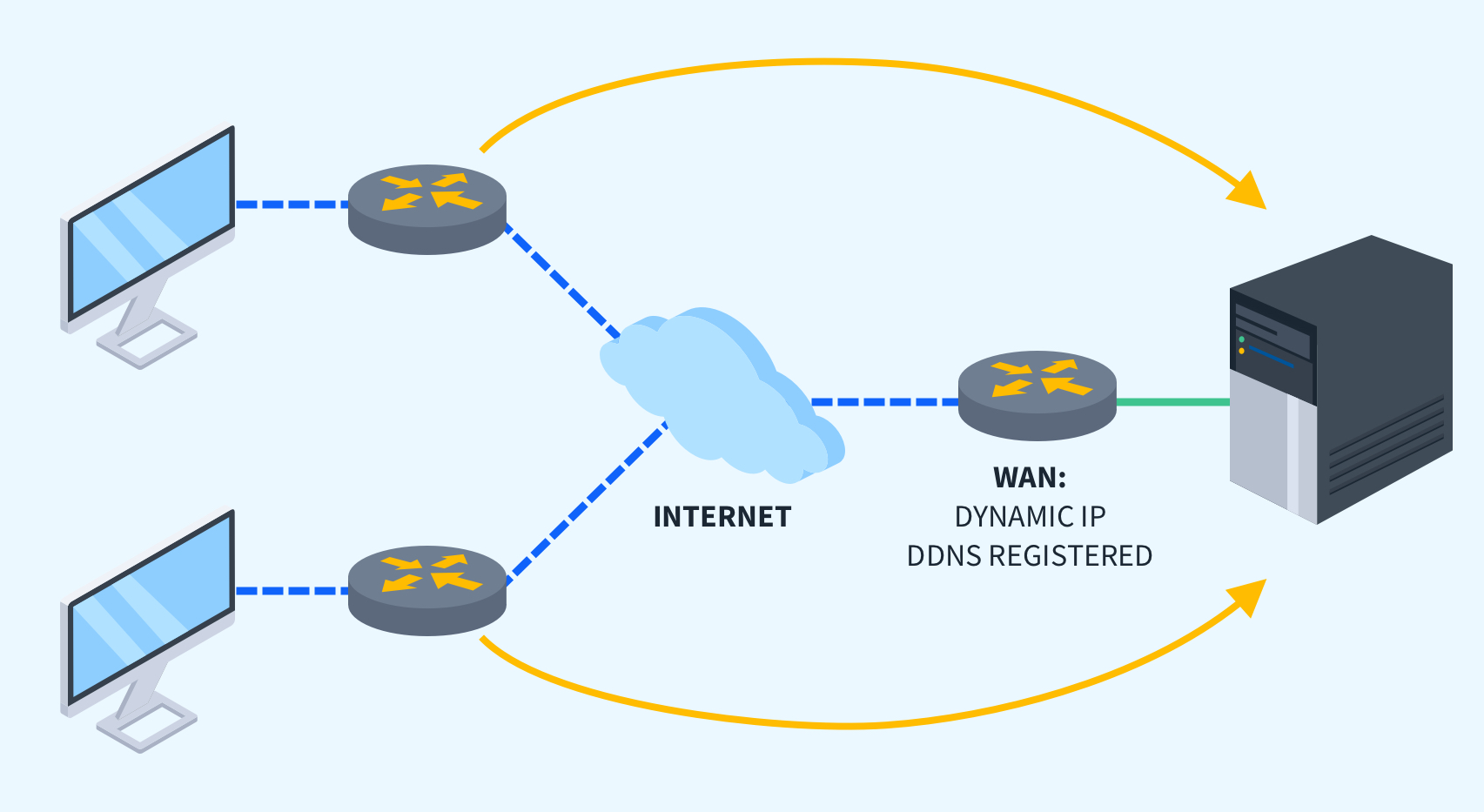

مقدمهای بر DDNS (Dynamic-DNS)

سیستم نام دامنه پویا (همچنین به نام Dynamic DNS یا DDNS نیز شناخته میشود) فناوری است که بهکاربران امکان میدهد یک نام دامنه کاملا واجد شرایط (FQDN) را با یک آدرس IP مرتبط کنند که ممکن است در طول زمان تغییر کند.

این سیستم از دو جزء اصلی تشکیل شده است: یک DDNS سمت کلاینت نصب شده روی دستگاهی که باید در دسترس باشد و یک سرور DDNS که توسط یک ارائهدهنده خدمات مدیریت میشود.

اگرچه این نوع فناوری برای استفاده در محیطهای SMB (کسب و کار کوچک و متوسط) یا سازمانی توصیه نمیشود، اما در تنظیمات SOHO (دفاتر کوچک/دفاتر خانگی) بسیار محبوب است. درواقع، تعداد فزایندهای از تامینکنندگان اکنون در حال ادغام این سرویس در تجهیزات خود هستند تا این تقاضا را برآورده کنند.

سواستفاده انبوه

استفاده ترکیبی از این دو فناوری (نیاز به سرتیفیکیت برای یک FQDN مرتبط با یک دامنه DDNS متعلق به یک فروشنده خاص) میتواند منجر به بهرهبرداری گسترده از آسیبپذیریها شود.

بهعنوان مثال، فرض کنید سازنده فایروال ACME Inc. سرویس DDNS خود را تحت دامنه "acme-firewall[.]com" ارائه میدهد.

اگر آسیبپذیری در این فایروال کشف شود، یک کاربر مخرب میتواند از لاگ شفافیت سرتیفیکیت برای شناسایی اهداف آسیبپذیر با کوئری نمودن همه زیر دامنههای «acme-firewall[.]com» سواستفاده کند. این مسئله، به آنها اجازه میدهد تا هزاران دستگاه در معرض خطر را به طور گسترده به خطر بیندازند.

فورتینت (Fortinet)

مجموعه Fortinet سرویس FortiGuard DDNS را در محصولات فایروال FortiGate خود معرفی کرده است. درحالیکه این سرویس راه اندازی سیستمهای VPN را در غیاب IP ثابت تسهیل میکند، به طور ناخواسته قرار گرفتن اینترفیس ادمین دستگاه در اتصال با اینترنت را نیز فراهم و ممکن میکند.

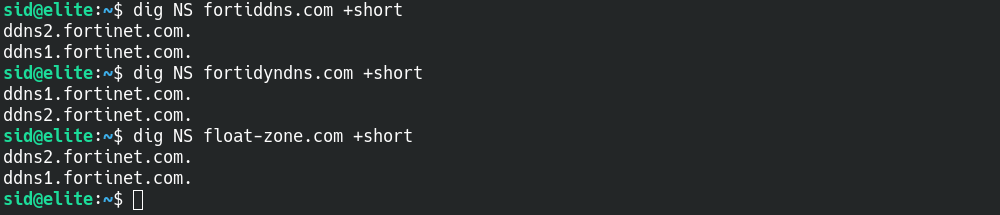

این سرویس DDNS از سه دامنه متعلق به Fortinet استفاده میکند: fortiddns[.]com، fortidyndns[.]com و float-zone[.]com. همچنین یک کلاینت ACME را برای تولید سرتیفیکیت خودکار از طریق Let’s Encrypt ادغام میکند

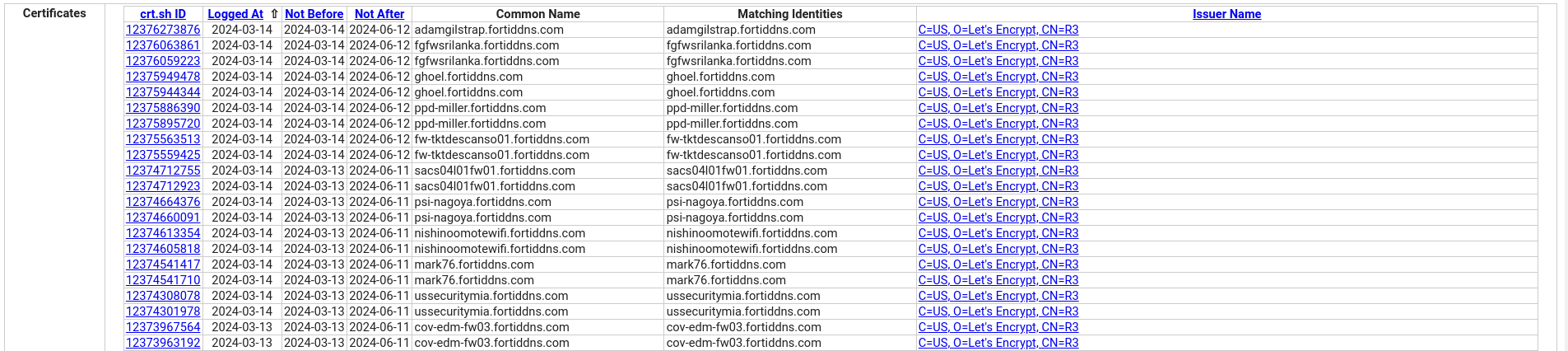

با کوئری نمودن از یک سرویس لاگ شفافیت سرتیفیکیت برای دامنه fortiddns[.]com، یک مهاجم میتواند بیش از 2300 هدف بالقوه را که اخیرا سرتیفیکیتنامههای TLS برای fortiddns[.]com صادر شده است (فیلتر کردن سرتیفیکیتهایی که هنوز منقضی نشدهاند) کشف کند. سرویس مورد استفاده برای این نمونه، نتایج را به دلیل تعداد بیشازحد ورودیهای تطبیق کوتاه کرد، که نشان میدهد درواقع اهداف بالقوه بسیار بیشتری وجود دارد.

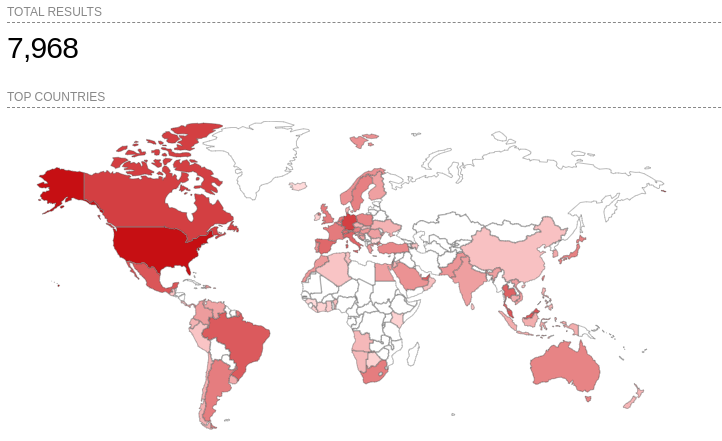

بااینحال، تست Shodan تا 7968 هدف را برای همان دامنه نمایش داد. تقریبا همه این هاستها با استفاده از قسمت "نام مشابه" سرتیفیکیت SSL، ایندکس شدهاند.

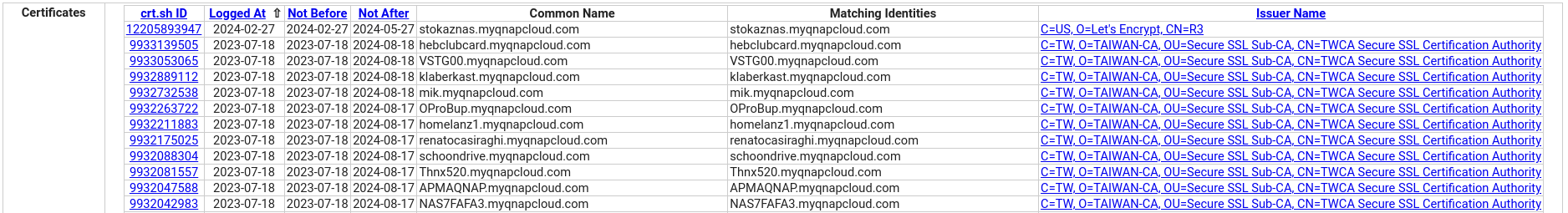

کیونپ (QNAP)

کیونپ (QNAP)

مجموعه QNAP سرویس "myQNAPcloud" را برای ساده کردن دسترسی از راه دور به محصولات NAS خود ارائه میدهد.

بااینحال، این سرویس به طور ناخواسته با استفاده از DDNS myqnapcloud[.]com اختصاصی، قرار گرفتن این تجهیزات در ارتباط با اینترنت را تسهیل میکند.

سرویس ثبت شفافیت سرتیفیکیت، بیش از 4400 هدف بالقوه را نشان میدهد که نتایج جستجو به دلیل تعداد بیشازحد ورودیهای تطبیق، کوتاه شده است.

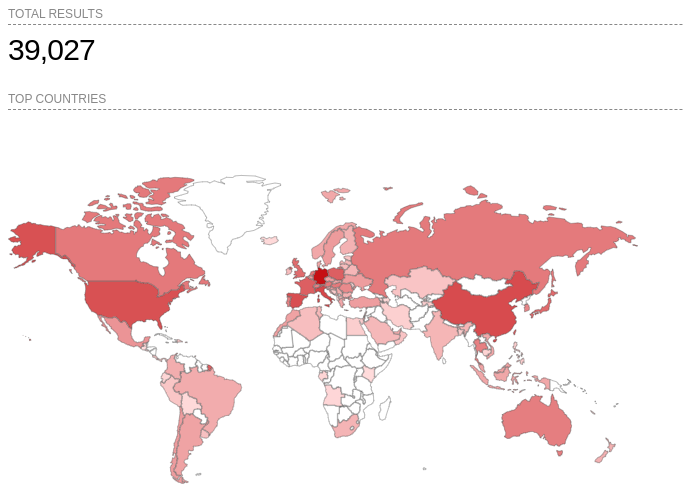

تست Shodan مجموعا 39027 هدف را شناسایی میکند که همگی از طریق قسمت "نام مشابه" سرتیفیکیت گزارش شدهاند.

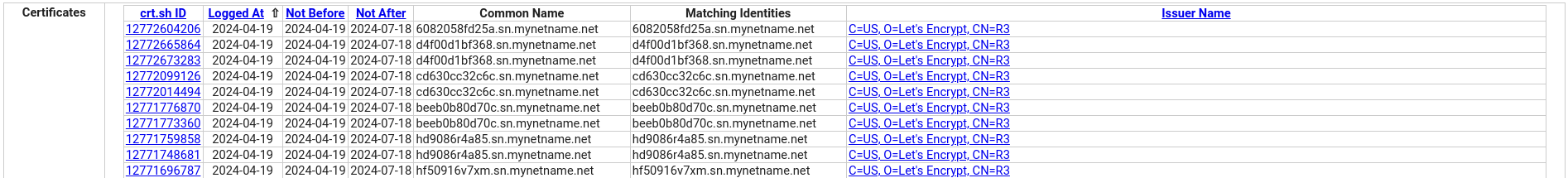

میکروتیک (Mikrotik)

میکروتیک (Mikrotik)

شرکت سازنده روتر و سوئیچ Mikrotik همچنین یک سرویس DDNS را در sn[.]mynetname[.]net ارائه میدهد و یک کلاینت ACME را در دستگاههای خود ادغام میکند. زیردامنه توسط این سرویس شامل شماره سریال دستگاه (که با آدرس MAC اولین اینترفیس شبکه مطابقت دارد)، بهعنوان مثال serialnumber[.]sn[.]mynetname[.]net تولید میشود.

سرویس لاگ شفافیت سرتیفیکیت بیش از 1300 هدف بالقوه را نشان میدهد که نتایج جستجو به دلیل تعداد بالای ورودیها کوتاه شده است.

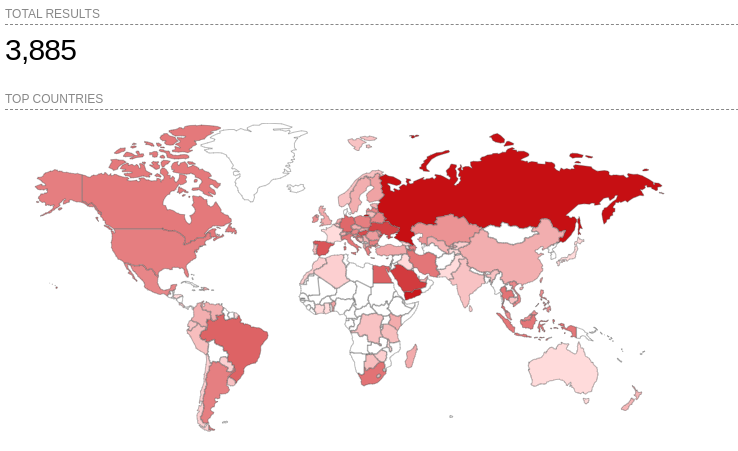

از سوی دیگر، تست شودان، 3885 هدف را که توسط فیلد Common Name نمایه شدهاند، نشان میدهد. نتیجهگیری

نتیجهگیری

درحالیکه دسترسی آسان (در برخی موارد یک چک باکس) DDNS در تجهیزات تکنولوژی محور به طور خودکار اینترفیسها و سرویسهای اداری را در معرض اتصال به اینترنت قرار نمیدهد، این عمل را تشویق و تسهیل میکند. هنگامی که این مسئله با یک کلاینت ACME ترکیب میشود که به طور خودکار سرتیفیکیت X.509 را برای دامنه DDNS تولید میکند، ذاتا یک ریسک افشای اطلاعات را ایجاد میکند.

بنابراین، برای تامینکنندگان بسیار مهم است که به وضوح این خطرات امنیتی بالقوه را بهکاربران منتقل کنند و بر اهمیت پیکربندی محتاطانه و محافظهکارانه تاکید نمایند.

برچسب ها: MAC Address, ACME, FQDN, X.509, Certificate Transparency, Dynamic DNS, myQNAPcloud, کیونپ, سرتیفیکیت, Shodan, SOHO, TLS/SSL, فورتینت, FortiGate, DDNS, NAS, QNAP, Fortinet, TLS, certificate, cybersecurity, MikroTik, میکروتیک, جاسوسی سایبری, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news