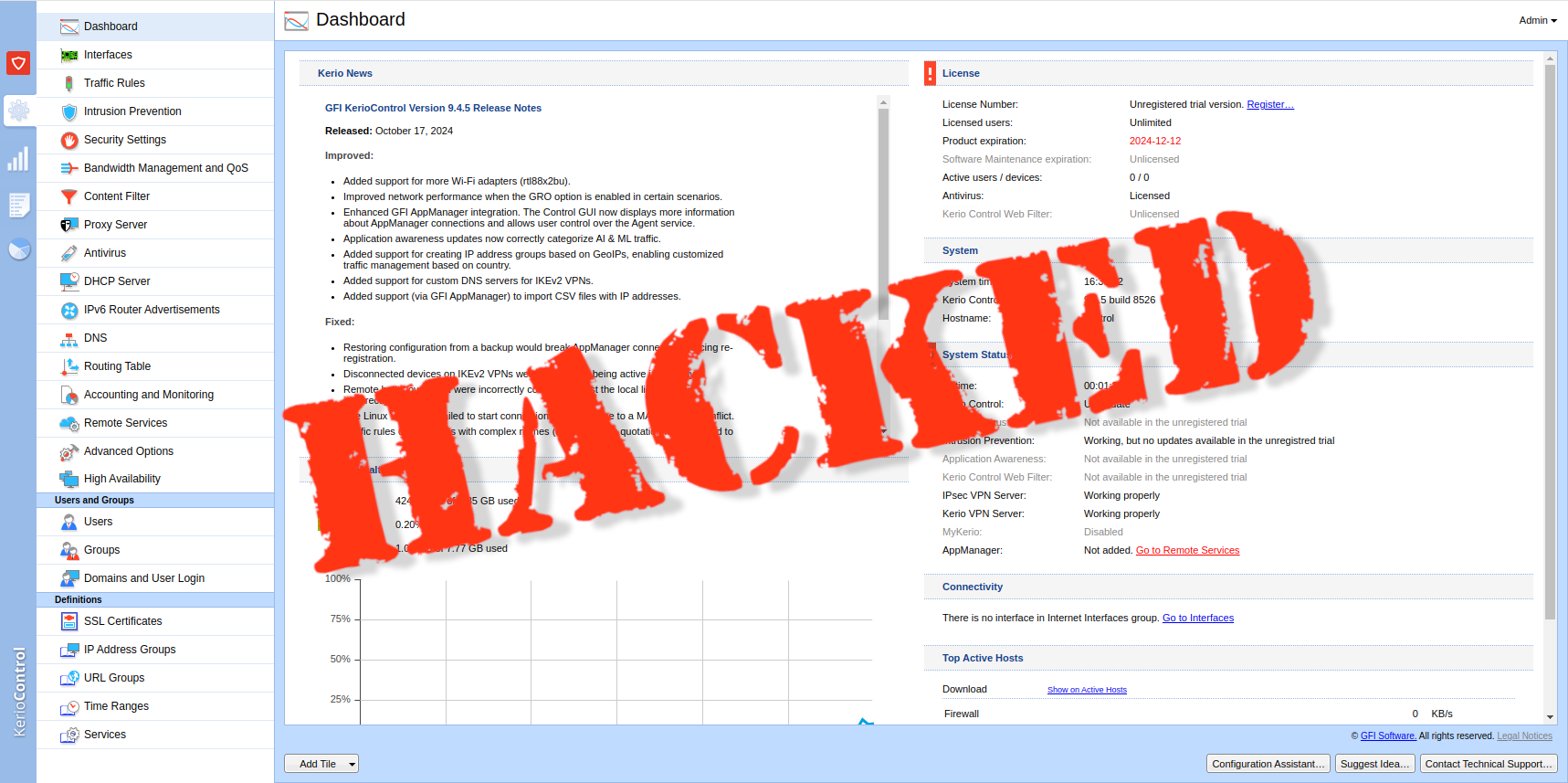

دسترسی به فایروال با حملات RCE با یک کلیک در Kerio Control UTM

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان مجموعه ای بحرانی از آسیبپذیریهای HTTP Response Splitting را در Kerio Control که یک راه حل مدیریت تهدید یکپارچه (UTM) که توسط نرمافزار GFI توسعه یافته است، شناسایی کرده اند.

این تاثیرات شدید بوده و به طور بالقوه مهاجمان را قادر میسازد تا مسائل کمشدت را حملات اجرای فرمان از راه دور با یک کلیک یا Remote Code Execution (RCE) را تشدید کنند که به سیستم فایروال دسترسی روت میدهد.

این آسیبپذیریها که مجموعا به عنوان CVE-2024-52875 (یا KIS-2024-07) ردیابی میشوند، نزدیک به هفت سال در نرمافزار باقی مانده اند و نسخه های 9.2.5 (منتشر شده در مارس 2018) تا 9.4.5 را تحتتاثیر قرار میدهند.

آسیبپذیریهای تقسیم پاسخ HTTP

این آسیبپذیریها از یک باگ CRLF Injection در چندین صفحه از اینترفیس وب ناشی میشوند، ازجمله:

• /nonauth/addCertException. cs

• /nonauth/guestConfirm. cs

• /nonauth/expiration. cs

این مشکل شامل پاکسازی نامناسب ورودی کاربر است که از طریق پارامتر dest GET ارسال میشود، که برای تولید هدر HTTP "Location" در پاسخ 302 Found استفاده میشود.

تحقیق مجموعه Karmain Security بیان کرد: «به طور خاص، برنامه نمیتواند کاراکترهای Line Feed (LF) را حذف کند (\n) و به مهاجمان اجازه میدهد تا از نرمافزار برای فعالیتهای مخربی مانند تقسیم پاسخ HTTP، Open Redirects و اسکریپتهای cross-site منعکس شده (XSS) سواستفاده کنند».

اکسپلویت چگونه کار میکند

با تزریق payloadهای کدگذاری شده در Base64 به پارامتر dest، مهاجمان میتوانند پاسخ HTTP را برای تزریق هدرهای HTTP دلخواه و حتی محتوای HTML سفارشی دستکاری کنند. به عنوان مثال:

1. حملات Open Redirect: تزریق یک URL مخرب به عنوان پارامتر dest میتواند کاربران را به وبسایتهای خارجی که توسط مهاجمان کنترل میشوند هدایت کند.

2. تقسیم پاسخ HTTP: مهاجمان میتوانند از توالیهای LF که به درستی مدیریت نشده اند برای تقسیم پاسخهای HTTP سواستفاده کنند و داده های دلخواه را به بدنه پاسخ تزریق کنند. این کار، حملات XSS منعکس شده را در جایی که اسکریپتهای سفارشی در مرورگر قربانی اجرا میکنند، فعال میکند.

این نقص، در ابتدا به دلیل نیاز به تعامل با کاربر، به عنوان یک مشکل با شدت "کم" طبقه بندی شد، اما تجزیه وتحلیل بیشتر نشان داد که آسیبپذیریها میتوانند با شدت بالا (8.8) تشدید شوند. با استفاده از یک اکسپلویت نه ساله در عملکرد ارتقای Kerio Control، مهاجمان میتوانند یک payload اجرای فرمان از راه دور (RCE) را تنها با یک کلیک مستقر دهند.

• سرقت کوکیهای ادمین: با استفاده از iframe برای بارگیری منابع در مسیر /admin/، مهاجمان میتوانند محدودیتهای کوکی را دور بزنند و به توکن CSRF مورد نیاز برای اقدامات سطح ادمین دسترسی پیدا کنند.

• سواستفاده از عملکرد ارتقا: این اکسپلویت از ویژگی ارتقای فریمور Kerio Control سواستفاده میکند که فایلهای img. را به طور نادرست مدیریت میکند. مهاجمان میتوانند یک اسکریپت مخرب را در یک فایل tar.gz به شکل پکیج ارائه کنند، نام آن را به .img تغییر دهند و آن را به عنوان یک بروزرسانی سیستم عامل آپلود کنند. اگر اسکریپت حاوی دستورات shell باشد، آنها با سطح اختیارات روت اجرا میشوند.

حمله RCE با یک کلیک

یک اسکریپت Proof of Concept (PoC) نشان میدهد که چگونه یک ادمین قربانی Kerio Control میتواند فریب بخورد تا یک لینک مخرب را باز کند:

1. مهاجم یک فایل .img مخرب ایجاد میکند که حاوی یک اسکریپت shell است که یک reverse shell را شروع میکند.

2. کاربر ادمین به طور ناآگاهانه اسکریپت را با کلیک کردن روی لینک مهاجم فعال میکند.

3. با استفاده از توکن CSRF ادمین، اکسپلویت فایل img. را به عنوان ارتقای فریمور آپلود میکند.

4. مهاجم یک shell روت در نمونه Kerio Control به دست میآورد.

هنگامی که اجرا میشود، مهاجم میتواند سیستم را با مجوزهای روت کنترل کند و به طور موثر تمام اقدامات امنیتی را دور بزند.

ساختار Kerio Control برای محافظت از شبکه ها در سراسر جهان مورد اعتماد است. طبق داده های Censys، با حدود 20000 نمونه فعال در فضای سایبری، این آسیبپذیریها تهدیدی بزرگ برای سازمانهایی است که برای ایمن کردن زیرساختهای خود به این نرمافزار متکی هستند.

کشف CVE-2024-52875 بر چندین درس مهم امنیت سایبری تاکید میکند:

• حتی محصولات امنیتی نیز آسیبپذیر هستند: محصولاتی که برای محافظت در برابر حملات طراحی شده اند، اگر به دقت نگهداری و حفظ نشوند، ممکن است خود تبدیل به عاملی برای بهره برداری شوند.

• اکسپلویتهای قدیمی پایدار میمانند: اکسپلویت مورد استفاده در این مورد از یک آسیبپذیری ناشی میشود که تقریبا یک دهه پیش فاش شده بود و رفع نشده است، که شکاف نگران کننده ای را در ممیزی کدها و بروزرسانیها برجسته میکند.

• مهاجمان خلاقانه فکر میکنند: ترکیب تکنیکهایی مانند XSS، سرقت کوکی و سواستفاده از فریمور نشان میدهد که چگونه مهاجمان میتوانند مسائل به ظاهر جزئی را به نفوذهایی ویرانگر تبدیل کنند.

این آسیبپذیریها به طور مسئولانه در اختیار نرمافزار GFI قرار گرفت و از تامینکنندن خواست که یک پچ را منتشر کند. در حال حاضر، به ادمینهای سیستم که از Kerio Control استفاده میکنند توصیه میشود که:

• کشف CVE-2024-52875 به عنوان یک یادآوری آشکار است که هیچ نرمافزاری در برابر آسیبپذیریها مصون نیست.

• برای تامینکنندگان، بر اهمیت بازبینی مکرر کد، اصلاح اکسپلویتهای قدیمی و بهبود پاکسازی ورودی در تمام نقاط پایانی تاکید میکند. برای کاربران، لزوم رعایت بهداشت امنیتی فعال، ازجمله مدیریت پچ و نفوذناپذیر نمودن شبکه را برجسته میکند.

درحالی که Kerio Control یک ابزار حیاتی برای دفاع شبکه است، این یافته ها هوشیاری بیشتری را برای اطمینان از اینکه محصولات امنیتی خود در برابر حمله محافظت میشوند، میطلبد. باید بدانیم که «امنیت یک مقصد نیست، یک فرآیند مداوم است».

برچسب ها: کریو, Open Redirects, CVE-2024-52875, Line Feed, CRLF Injection, HTTP Response Splitting, Kerio, Kerio Control, Kerio Control UTM, Exploit, cross-site, RCE, XSS, cybersecurity, باگ, bug, اکسپلویت, Remote Code Execution, UTM, جاسوسی سایبری, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news