سواستفاده هکرها از نقص DoS برای غیرفعال کردن فایروالهای Palo Alto Networks

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه Palo Alto Networks هشدار داد که هکرها از آسیبپذیری Denial of Service با شناسه CVE-2024-3393 برای غیرفعال کردن محافظتهای فایروال با تحمیل راهاندازی مجدد به آن، سواستفاده میکنند.

بااینحال، استفاده مکرر از مشکل امنیتی باعث میشود دستگاه وارد حالت تعمیر و نگهداری شود و برای بازگرداندن آن به حالت عادی نیاز به مداخله دستی است.

در این توصیهنامه آمده است: «آسیبپذیری Denial of Service در ویژگی DNS Security نرمافزار PAN-OS شبکههای Palo Alto به یک مهاجم تایید نشده اجازه میدهد تا پکت مخربی را از طریق صفحه داده فایروال که فایروال را راه اندازی مجدد میکند، ارسال کند».

سواستفاده فعال از باگ DoS

شرکت Palo Alto Networks میگوید که بهرهبرداری از این آسیبپذیری توسط یک مهاجم تایید نشده امکانپذیر است که در آن یک پکت مخرب ساختهشده خاص را بهدستگاه آسیبدیده ارسال میکند.

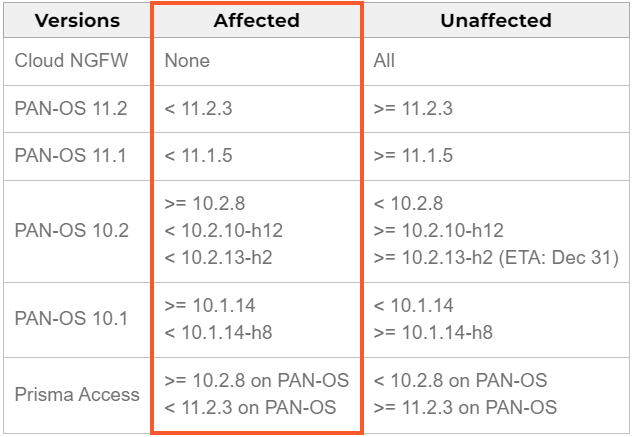

این مشکل فقط دستگاههایی را تحتتاثیر قرار میدهد که در آنها ثبت «DNS Security» فعال است. همچنین نسخههای محصول تحتتاثیر CVE-2024-3393 در زیر نشان داده شدهاند.

این تامینکننده تایید کرد که این نقص به طور فعال مورد سواستفاده قرار میگیرد و خاطرنشان نمود که مشتریان هنگامی که فایروال آنها پکتهای DNS مخرب را از مهاجمانی که از این مشکل استفاده میکردند مسدود میکرد، با قطعی مواجه شدند.

این شرکت نقص PAN-OS 10.1.14-h8، PAN-OS 10.2.10-h12، PAN-OS 11.1.5، PAN-OS 11.2.3 و نسخههای بعدی را برطرف کرده است.

بااینحال، اشاره شده است که PAN-OS 11.0 که تحتتاثیر CVE-2024-3393 قرارگرفته است، پچ دریافت نخواهد کرد زیرا آن نسخه به تاریخ پایان عمر خود (EOL) در 17 نوامبر رسیده است.

مجموعه Palo Alto Networks همچنین راهحلها و مراحلی را برای کاهش سطح مشکل برای کسانی که نمیتوانند فورا بروزرسانی کنند، منتشر کرده است:

برای NGFWهای مدیریت نشده، NGFWهای مدیریت شده توسط Panorama، یا Prisma Access که توسط Panorama مدیریت میشود:

1. برای هر نمایه Anti-spyware به مسیر: Objects → Security Profiles → Anti-Spyware → DNS Policies → DNS Security بروید.

2. شدت لاگ را برای همه دستههای امنیت DNS پیکربندی شده به "none" تغییر دهید.

3. تغییرات را انجام دهید و پس از اعمال اصلاحات، تنظیمات Log Severity را برگردانید.

برای NGFWهای مدیریت شده توسط Strata Cloud Manager (SCM):

• گزینه 1: با استفاده از مراحل بالا، گزارش امنیت DNS را مستقیما در هر NGFW غیرفعال کنید.

• گزینه 2: با باز کردن یک مورد پشتیبانی، ثبت DNS Security را در تمام NGFWهای درگیر، غیرفعال کنید.

برای Prisma Access که توسط Strata Cloud Manager (SCM) مدیریت میشود:

1. یک مورد پشتیبانی باز کنید تا ثبت DNS Security در تمام NGFWهای درگیر غیرفعال شود.

2. در صورت نیاز، درخواست تسریع در ارتقا Prisma Access درگیر را در مورد پشتیبانی اعلام کنید.

برچسب ها: Prisma Access, Panorama, PAN-OS, DNS Security, CVE-2024-3393, Cyberspy, NGFW, Palo Alto, Palo Alto Networks, Denial of Service, DoS, cybersecurity, باگ, bug, palo alto فایروال, جاسوسی سایبری, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news